サーバー犯罪と戦い顧客を保護するのが、セキュリティチームです。

その中でシェアの高い「Wordpress」サイトのハッキング被害が顕著ですから対策は必須ですね。

【WPScan】プラグインを使ってWordPressのコアファイル・プラグイン・テーマの3つに対して診断をすることが可能です。ワードプレスサイトの最低限の脆弱性チェックとして対策をする事をおススメします。

WPScan

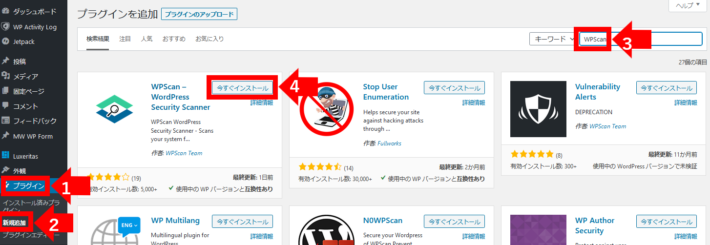

プラグインの追加をする

【外観】>【プラグイン】>【新規追加】>「WPScan」を記入>【今すぐインストール】を選択

有効化を選択する

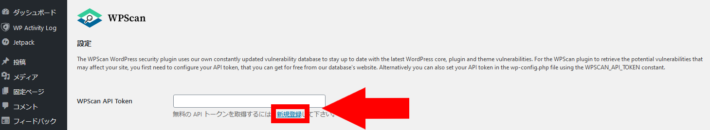

APIを取得する

【新規登録】を選択する

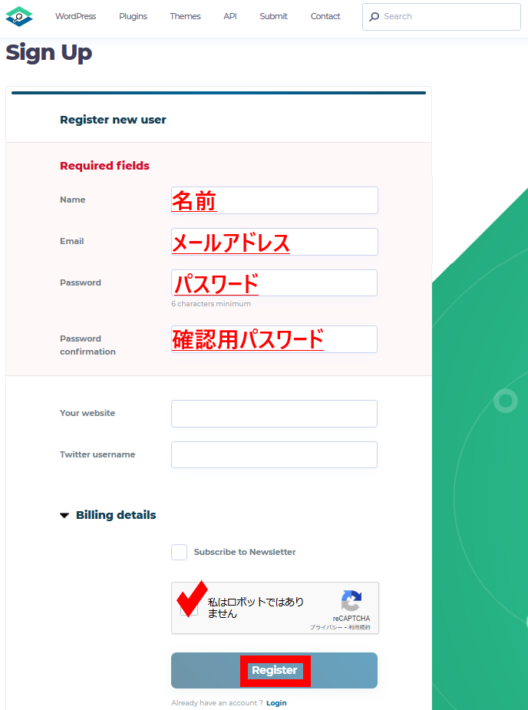

新規登録する

各種情報を入力し【Register】を選択する

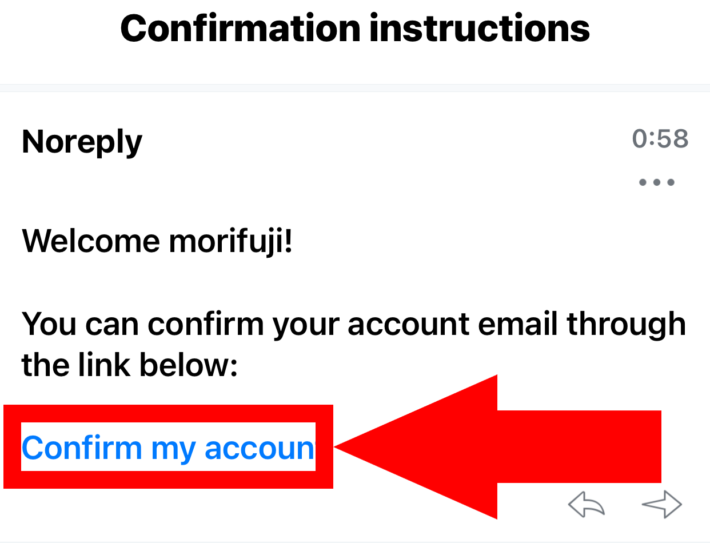

メールアドレスを有効にする

【Congirm my accoun】を選択する

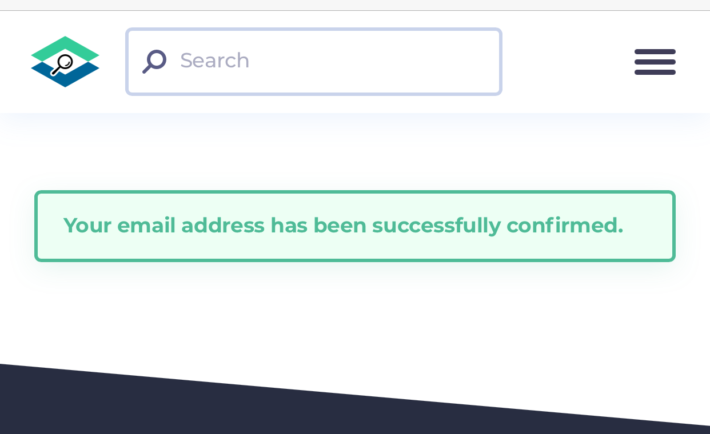

メールアドレス確認済みと表示される

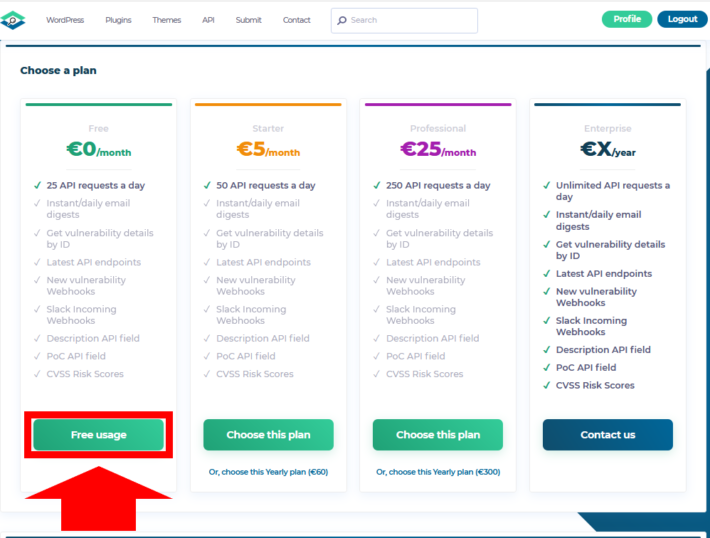

【Free usage】を選択する

WEBサイト(https://wpscan.com/)にログイン後に無料プラン【Free usage】を選択する

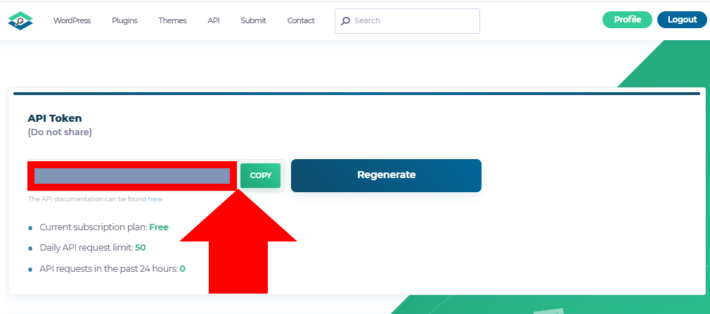

APIをコピーする

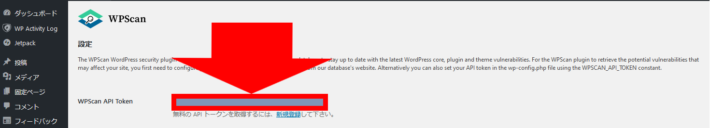

APIをペーストする

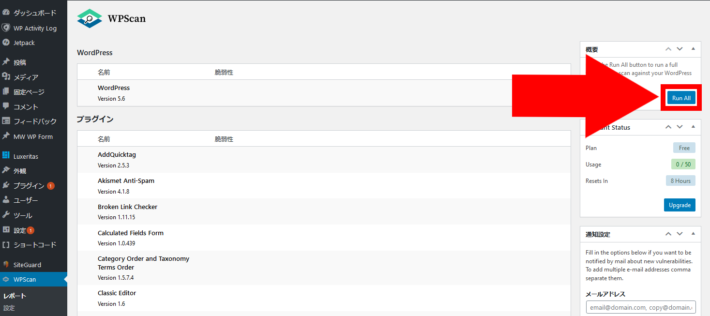

【WPScan】>【Run All】を選択する

セキュアチェックを開始する

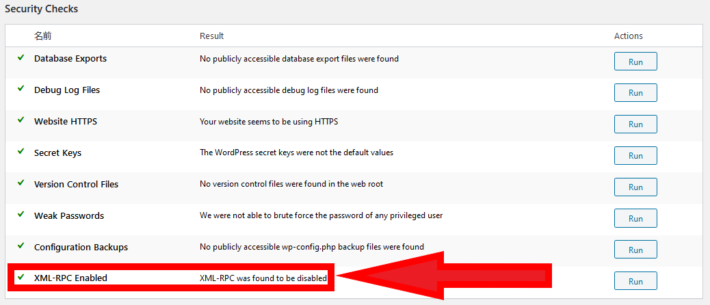

セキュリティチェック結果

【✔】はOKの項目です。

セキュリティチェック項目

下記チェック項目の結果概要が「OK」の場合の日本語訳です。

| 項目 | 結果概要 | 対策項目 |

| Database Exports | 公的にアクセス可能なデータベースエクスポートファイルが見つかりませんでした。 | ー |

| Debug Log Files | 公開されているデバッグログファイルが見つかりませんでした。 | 「SiteGuard」プラグインを入れます。 |

| Website HTTPS | あなたのウェブサイトはHTTPSを使用しているようです。 | 「really-simple-ssl」プラグインを入れます。 |

| Secret Keys | WordPressのシークレットキーがデフォルト値ではなかった。 | ー |

| Version Control Files | ウェブルートにバージョン管理ファイルが見つかりませんでした。 | 下記参照 |

| Weak Passwords | 特権ユーザーのパスワードをブルートフォースすることができませんでした。 | 「SiteGuard」プラグインを入れます。 |

| Configuration Backups | 公開されている wp-config.php のバックアップファイルが見つかりませんでした。 | ー |

| XML-RPC Enabled | XML-RPCが無効になっていることが判明。 | HTTPレスポンスヘッダ 設定方法「securityheaders」のA評価の手順 |

Version Control Files【外観】>【テーマエディター】>【functions.php】を選択します。

内容欄の最下部に下記を記入し【ファイルを更新】を選択します。

内容欄の最下部に下記を記入し【ファイルを更新】を選択します。

/************************************

** WordPressのバージョン情報、プラグインのバージョン情報を非表示

************************************/

function remove_cssjs_ver2( $src ) {

if ( strpos( $src, 'ver=' ) )

$src = remove_query_arg( 'ver', $src );

return $src;

}

add_filter( 'style_loader_src', 'remove_cssjs_ver2', 9999 );

add_filter( 'script_loader_src', 'remove_cssjs_ver2', 9999 );

終わりに

オープンソースで開発されている「ワードプレス」のコードを誰もが知る事が出来ます。

更にセキュアチェックプラグインも公開されていますよね。

それらを試験して突入できるハックコードを実行されます。

自動的に対策されるような脆弱性はほぼないと言ってもよいでしょう。

開発者でなくても管理者は常にサイトが攻撃の対象になることを意識しながら運用する必要があります。

利用者が少ないからと言って攻撃対象にならないわけではありません。

にKali-Linuxを導入してワードプレスを攻撃した。.jpg)

コメント